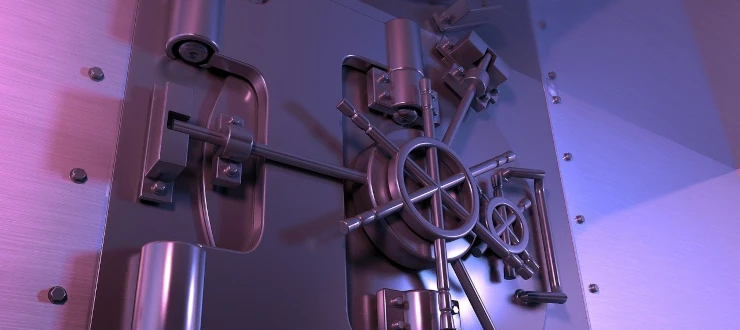

Über nicht Ende-zu-Ende verschlüsselte Messenger sollte man heute eigentlich nicht mehr kommunizieren. Doch wie soll man den richtigen Messenger auswählen? Schlussendlich kommt es ja auch auf das persönliche Netzwerk darauf an. Wenn ich nämlich der Einzige mit meinem Messenger bin, kann ich ... Weiterlesen