Freie Software und Open Source

Die öffentliche Wahrnehmung von Open Source und freier Software ist in letzter Zeit stark gestiegen. Wir legen schon lange grossen Wert auf freie Software und verwenden sie überall, wo es ...

Überwacht und abgehört wird nur an den Landesgrenzen. Kommunikation innerhalb der Schweiz sei nicht betroffen. Das hat der Bundesrat vor der Abstimmung zum neuen Datenschutzgesetz versprochen. Dass das so nicht stimmt, hat Adrienne Fichter nun in der Republik veröffentlicht.

Realisiert werden kann diese länderspezifische Überwachung sowieso nicht. Das wusste auch vorher schon jeder, der weiss wie das Internet technisch funktioniert.

Damit auch Personen ohne technisches Fachwissen dem etwas entgegen setzen können, werde ich in diesem Blog die nächsten 5 Beiträge beschreiben, wie man sich selbst vor solcher Überwachung schützen kann oder zumindest die Hürde für die Überwacher etwas höher setzt. Beginnen wir mit den Grundlagen.

Ich möchte Ihnen eine geheime Botschaft übermitteln und sicherstellen, dass kein Dritter diese mitlesen kann. Dann vereinbaren wir am Besten ein Passwort, dass nur wir beide kennen. Nur mit diesem Passwort kann die Nachricht gelesen werden.

Die verschlüsselte Nachricht kann nun einem Postboten übergeben werden. Ohne unser Passwort kann er die Nachricht zwar transportieren, aber nicht lesen. Erst Sie, der Empfänger, kann die Nachricht entschlüsseln und lesen.

Das ist, ganz vereinfacht erklärt, die Ende-zu-Ende Verschlüsselung.

Das funktioniert ganz gut, solange ich nur mit Ihnen kommunizieren möchte. Wenn ich jetzt noch mit 5 anderen Personen verschlüsselt kommunizieren möchte, müsste ich allen unser geheimes Passwort mitteilen, oder mit allen ein eigenes Passwort ausmachen. Das ist viel zu aufwändig.

Deshalb gibt es die asymmetrische Verschlüsselung.

Hierbei generiert jeder Kommunikationsteilnehmer (also Sie und ich) jeweils 2 verschiedene Schlüssel. Einen privaten und einen öffentlichen Schlüssel.

Den öffentlichen Schlüssel teile ich mit Ihnen, den privaten nicht (wie der Name ja auch schon andeutet).

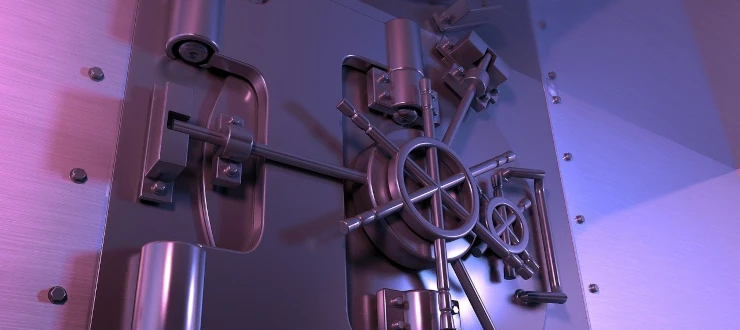

Jeder teilt also seinen öffentlichen Schlüssel mit allen Kommunikationspartnern und behält seinen privaten Schlüssel unter Verschluss.

In Teil 2 geht es dann darum, welche Messenger und Kommunikationstools Ende-zu-Ende Verschlüsselung anbieten.